개요

Microsoft Outlook 권한 상승 취약성

CVE-2023-23397

보안 위반

발행일 : 23.03.14

CVSS: 9.8

세부 사항

Microsoft의 CVE-2023-23397로 23/03/14에 Microsoft Outlook Zero-Day. 취약점은 공개되어 있습니다.

공격자가 Windows용 Outlook에서 NTLM 인증 해시를 훔칠 목적으로 SMB에 대한 액세스 권한이 있는 사용자에게 이메일을 보내면 이메일을 읽지 않고 받는 것만으로도 훔칠 수 있기 때문에 매우 큰 문제가 되었습니다.

심각도 평가 점수인 CVSS도 9.8로 Microsoft에서도 매우 높은 위험으로 분류합니다.

이를 해결하기 위해 Microsoft는 Outlook을 최신 릴리스 버전으로 업데이트할 것을 권장하며, 업데이트가 불가능한 상황에서는 TCP 445/SMB 아웃바운드를 차단하여 최소한의 예방이 가능합니다.

취약점 예방 및 완화

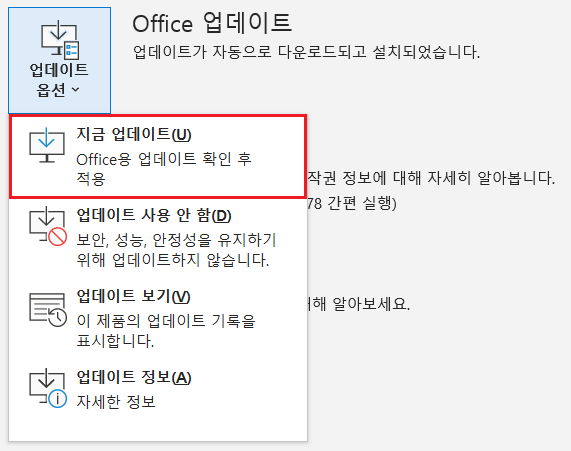

일반적으로 Office 2016의 볼륨 라이선스 형태가 아닌 구독 라이선스를 통해 앱 서비스를 제공받는 Microsoft 365 App의 경우 별도의 ADMX에 의해 자동 업데이트가 차단되지 않는 한 사용자가 수동으로 업데이트할 수 있습니다.개인적으로 사용하는 경우 아래의 “지금 업데이트”를 통해 수동으로 업데이트해야 하며, 직장에서 Outlook을 사용하는 경우 회사 IT 또는 보안 팀의 지침을 따라야 합니다.

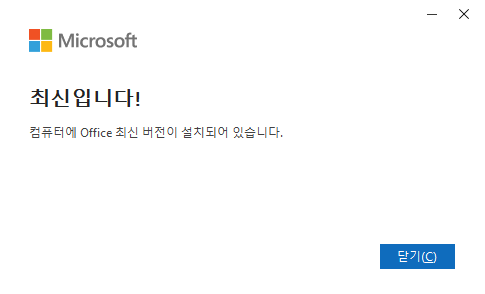

업데이트 후 다시 “지금 업데이트”를 클릭하면 아래와 같은 화면이 나오게 되며, 최신 업데이트가 적용된 것으로 실제 빌드번호를 비교하여 더욱 자세히 확인할 수 있습니다.

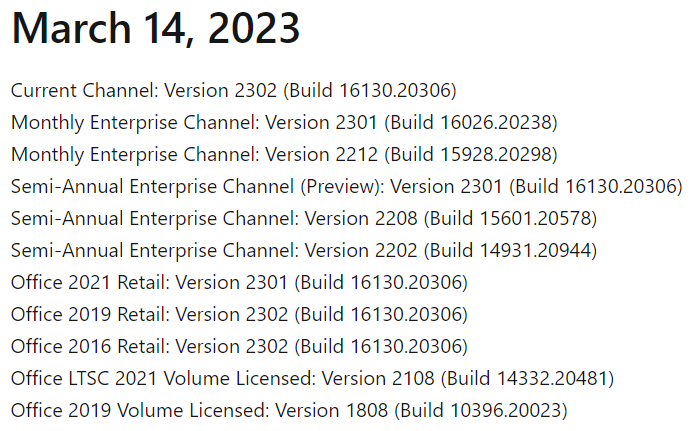

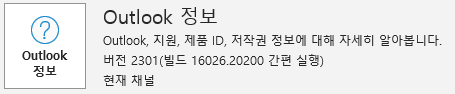

버전 확인 시 PC에 설치된 아웃룩의 버전 채널 유형수업 빌드 번호 그냥 확인하세요.

필자의 경우 채널 유형은 “현재”이고 빌드 번호는 2301.16026.20200입니다.

아래 Microsoft Office 출시 내역을 보면 업데이트가 필요한 2/14/23 출시 내역입니다.

마지막으로,

취약성을 스캔하기 위해 Microsoft에서 제공하는 스크립트가 있습니다. Exchange Online/Exchange Server에서 이 취약점을 악용하는 메시지 항목(메일, 일정, 작업 등)을 검색할 수 있습니다. 그러나 이는 Exchange 관리자의 작업이므로 일반 사용자는 검사 방법을 고려할 필요가 없습니다. 빨리 최신 업데이트를 받아야 하는데…

이번 포스팅에서는 자동업데이트 뿐만 아니라, ODT 파일 형태로 제공하여 수동으로 업데이트하는 방법에 대해서도 알아보도록 하겠습니다.

감사해요

참조

CVE-2023-23397 – 보안 업데이트 가이드 – Microsoft – Microsoft Outlook 권한 상승 취약성

보안 업데이트 가이드 – Microsoft 보안 대응 센터

msrc.microsoft.com

Microsoft Office 보안 업데이트 릴리스 정보 – Office 릴리스 정보 | 마이크로소프트 런

Microsoft Office 보안 업데이트 릴리스 정보 – Office 릴리스 정보

Microsoft Office 보안 업데이트에 대한 릴리스 정보를 IT 전문가에게 제공합니다.

learn.microsoft.com